L’objectif de cet article est d’effectuer une configuration des plugins vRO par défaut qui sont les plus utilisés . Ces plugins sont nécessaire pour permettre au workflow développer sur vRA d’interagir avec différentes éléments (vCenter, Active Directory, Base de donnée , SSH..)

- Plugin Active Directory

- Plugin vSphere vCenter

- Plugin vRealize Automation infrastructure

- Plugin PowerShell

Pour configurer chacun des plugins il existe un workflow importé au moment de leurs installation. Donc dans le client Orchestrator -> Onglet workflow, vous chercher dans le dossier library – > Techno -> Configuration -> Add XXXXX. Et vous exécuter le worflow. (clique droit sur le worflow -> Start Workflow)

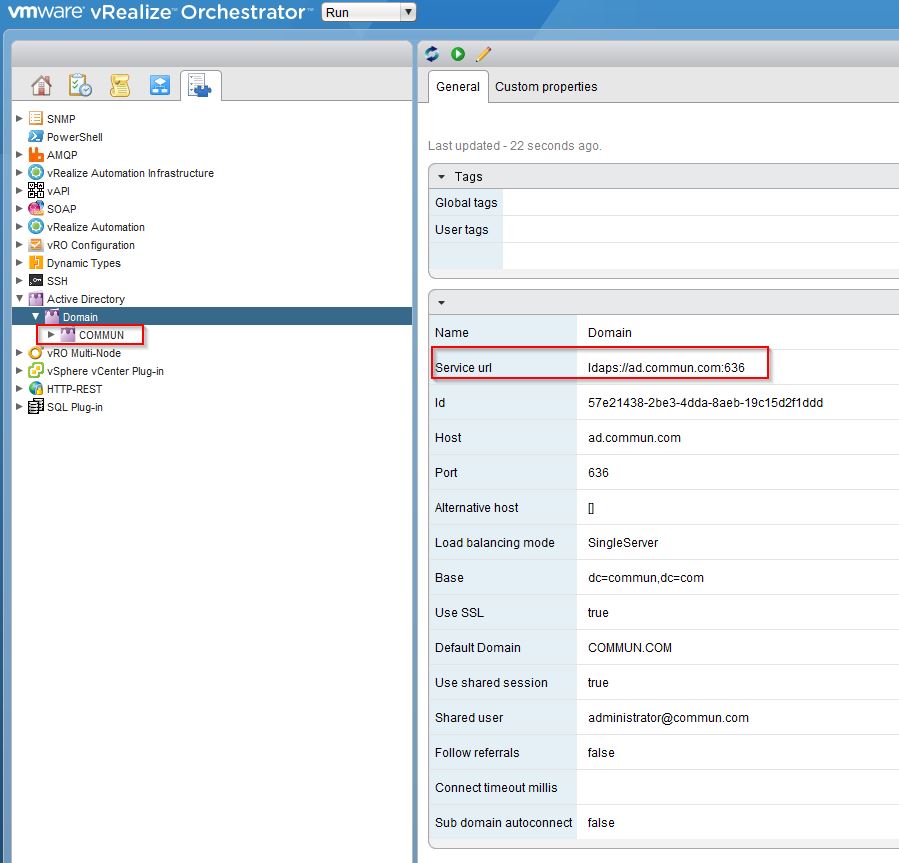

Plugin Active Directory

Workflow de configuration :

Library ->Microsoft-> Active Directory-> Configuration->Add an Active Directory server

Commentaire :

La première capture ci dessous présente la configuration et la suivante il s’agit du résultat . Il s’agit d’une configuration en LDAPS ici ( l’active directory doit le prendre en charge)

Plugin vSphere vCenter

Workflow de configuration :

Library ->vCenter-> Configuration-> Configuration->Add a vCenter Server instance

Après l’exécution du workflow d’ajout si vous rencontrez l’erreur suivante :

state: 'failed', business state: 'Connection validation failed', exception: 'com.vmware.vim.vmomi.core.exception.UnmarshallException: Type 'ServiceContent' contains unrecognized property 'storageQueryManager'

Il est peut être nécessaire de mettre à jour le plugin vRO.

Voir la procédure de mise à jour d’un plugin ici

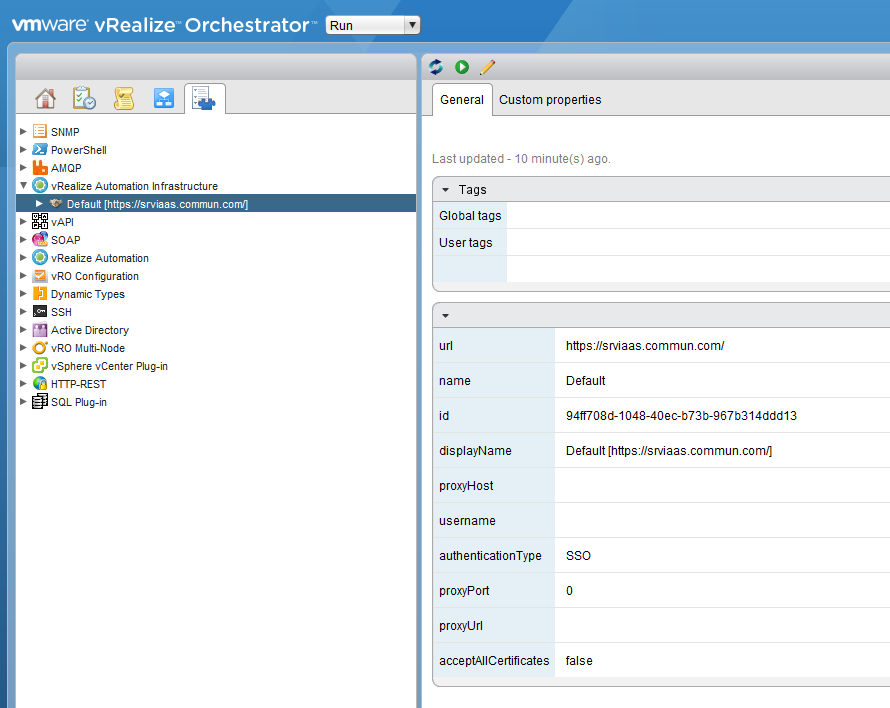

Plugin vRealize Automation infrastructure

Ici il s’agit de permettre à vRA d’interagir avec avec la partie IaaS de VRA.

Workflow de configuration :

Library ->vRealize Automation->Infrastructure Administration-> Configuration->Add an IaaS Host.

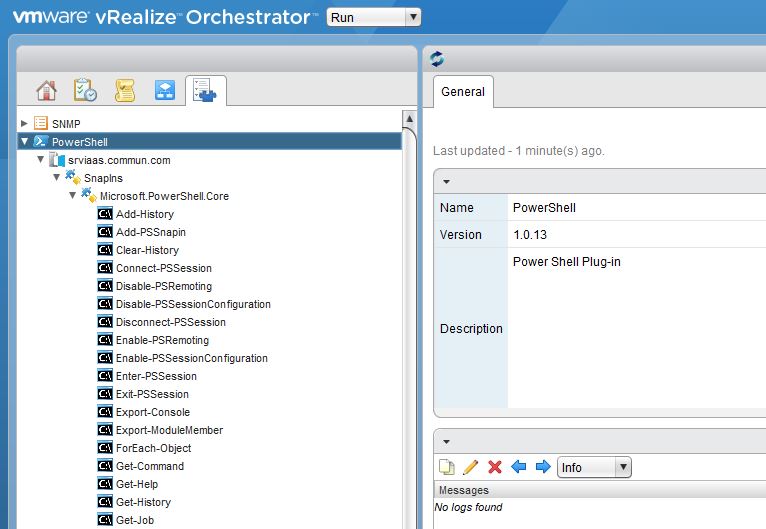

Plugin PowerShell

Ici il s’agit de permettre à vRA d’exécuter des scripts powershell sur un serveur.

La configuration n’est pas des plus simple. Il faut configurer l’appliance vRO pour utilisé Kerberos, ensuite activer WinRM sur le serveur Windows et enfin lancer la workflow de configuration.

Nous prenons le partie de sécuriter la connexion en HTTPS et avec l’authentification Kerberos.

Etape 1 : Configuration du vRO pour le support de Kerberos

Il est nécessaire de se connecter au SSH à l’appliance qui héberge le vRO, ensuite il est nécessaire de crée le fichier de configuration via vi :

appvro:~ # vi /usr/java/jre-vmware/lib/security/krb5.conf

[libdefaults]

default_realm = COMMUN.COM

[realms]

COMMUN.COM = {

kdc = ad.commun.com

default_domain = commun.com

}

[domain_realms]

.commun.com=COMMUN.COM

commun.com=COMMUN.COM

[logging]

kdc = FILE:/var/log/krb5/krb5kdc.log

admin_server = FILE:/var/log/krb5/kadmind.log

default = SYSLOG:NOTICE:DAEMON

Changer les permissions du fichier pour qu’il puisse être lu par le système

chmod 644 /usr/java/jre-vmware/lib/security/krb5.confPersonnalisé tous les champs en gras, un redémarrage de l’appliance est nécessaire pour la prise en compte.

/etc/init.d/vco-server restart

Etape 2 : Activation WinRM

Ici il s’agit d’avoir un serveur Windows qui permet l’exécution des commandes PoweShell. Pour facilitér les choses nous allons utilisé le serveur IaaS.

Pour ce faire lancer les commandes suivante en console avec les droits d’administration :

winrm quickconfigwinrm set winrm/config/winrs @{MaxMemoryPerShellMB="2048"}

Puis remplacer les champs en gras :

winrm create winrm/config/Listener?Address=*+Transport=HTTPS @{Hostname="srviaas.commun.com";CertificateThumbprint="f9e7c228d4aab8ec0a9438fa568c8afa84d823f6"}Hostname: Le nom du serveur IaaS

CertificateThumbprint : Ici il s’agit de l’emprunte du certificat. Celui-ci peut être récupérer en aller avec un navigateur sur la page web du serveur IaaS. (https://srviaas.commun.com)

Puis exécuter les commandes suivantes :

winrm set winrm/config/service/auth @{Kerberos="true"}Etape 3 : Configuration plugin vRO

Workflow de configuration :

Library ->PowerShell-> Configuration-> Add a PowerShell host

Référence :